Szpiegowanie społecznościowe

21 maja 2010, 11:54The Wall Street Journal donosi, że Facebook, MySpace (serwis należy do News Corp., właściciela The Wall Street Journal), Digg, Live Journal i wiele innych serwisów społecznościowych przekazywało agencjom reklamowym bardzo szczegółowe dane o swoich użytkownikach.

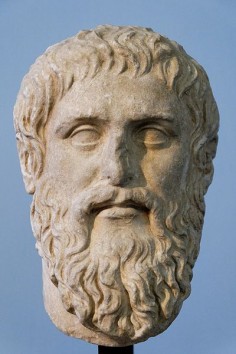

Muzyczny kod Platona

19 sierpnia 2011, 12:01Platon użyczył swego imienia pozbawionej pierwiastków zmysłowych miłości platonicznej, ale w swej najnowszej książce historyk nauki dr Jay Kennedy z Uniwersytetu w Manchesterze dowodzi, że grecki filozof nigdy nie był adwokatem miłości nieobejmującej uprawiania seksu.

Aplikacje Androida na Windows 8

1 października 2012, 09:25AMD i Bluestacks pozwolą na używanie aplikacji Androida w systemie Windows 8. Urządzenia korzystające z układów AMD i Windows 8 zostaną zoptymalizowane pod kątem wykorzystania programów dla systemu Google'a.

Śmiertelny cios w Cryptolockera

6 czerwca 2014, 08:12Przed kilkoma dniami udało się zlikwidować botnet Gameover Zeus. Dzięki temu cyberprzestępcy przestali rozprzestrzeniać szkodliwy kod o nazwie Cryptolocker. To jeden z najbardziej zaawansowanych robaków typu ransomware, które po infekcji blokują komputer i żądają pieniędzy za jego odblokowanie.

Kolejny atak na Internet Explorera

26 sierpnia 2015, 06:53Już po raz drugi w ostatnim czasie krytyczna dopiero co załatana luka w Internet Explorerze jest atakowana przez cyberprzestępców. W ubiegłym tygodniu Microsoft wydał pilną poprawkę dla dziury typu zero-day, która była już atakowana przez hakerów

Infekcja CCleaner bardziej niebezpieczna niż przypuszczano

21 września 2017, 08:28Eksperci z Talos Group ostrzegają, że kod, który zainfekował oprogramowanie CCleaner jest bardziej niebezpieczny niż początkowo sądzili. Specjaliści znaleźli bowiem drugi zestaw szkodliwego kodu, który jest pobierany po infekcji. Wydaje się, że atakuje on wybrane witryny internetowe.

Sztuczna mgła, rozświetlanie chmur czy techniki edycji genów - pomysły na ratunek dla Wielkiej Rafy Koralowej

20 kwietnia 2020, 12:34W 2018 r. australijski rząd przeznaczył sporą kwotę na badania i analizy w ramach Programu Odnowy i Przystosowania Wielkiej Rafy (Reef Restoration and Adaptation Program, RRAP). Biorą w nim udział australijskie uniwersytety, agencje badawcze czy organizacje/fundacje. Spośród 160 prawdopodobnych interwencji 43 uznano za warte dalszej eksploracji (wzięto pod uwagę korzyści, koszty i skalę).

Czego szukali internauci w 2006 roku

5 grudnia 2006, 14:47Po raz szósty Yahoo, największy serwis internetowy na świecie, podał ranking najpopularniejszych fraz, których szukali internauci. Na czele po raz kolejny znalazła się Britney Spears.

Kup pan robaka

7 września 2007, 11:03Specjaliści zauważają, że czarny rynek handlu szkodliwym oprogramowaniem gwałtownie się rozszerza i coraz bardziej przypomina zwykły, rozwinięty organizm gospodarczy. Tim Eades z firmy Sana stwierdził, że witryny oferujące szkodliwy kod pojawiają się jak grzyby po deszczu.

Microsoftowa fundacja wspomoże Open Source?

11 września 2009, 11:40Microsoft założył organizację, której celem jest wspomaganie... oprogramowania Open Source. CodePlex Foundation ma na celu ułatwienie współpracy pomiędzy twórcami programów o otwartym źródle a organizacjami producentów oprogramowania komercyjnego.